Cómo cuidar tu privacidad en un mundo vulnerable

🛡💻HILO SOBRE SEGURIDAD INFORMÁTICA💻🛡

Saludos cordiales hagoveros del mundo. Este hilo será actualizado periódicamente con definiciones y consejos sobre seguridad informática para que puedan fortalecer sus cuentas y hacer a la argentina grande otra vez

La seguridad, como este hilo, es una cadena. Por lo que siempre deberán reforzarse todos sus eslabones. Pensemos a nuestra identidad virtual como un conjunto, y no como cosas por separado.

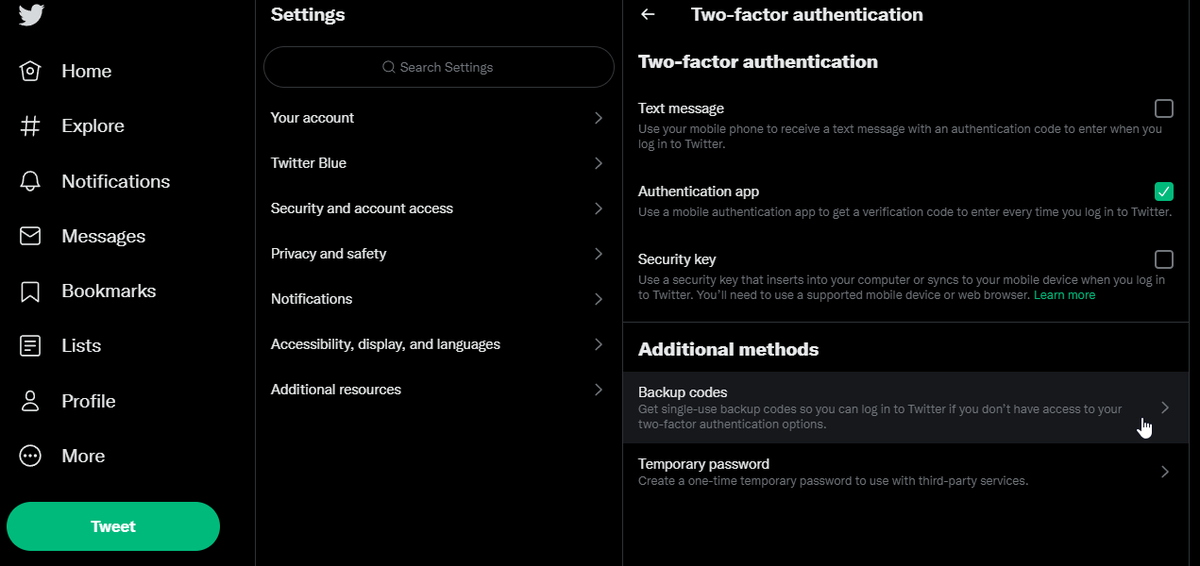

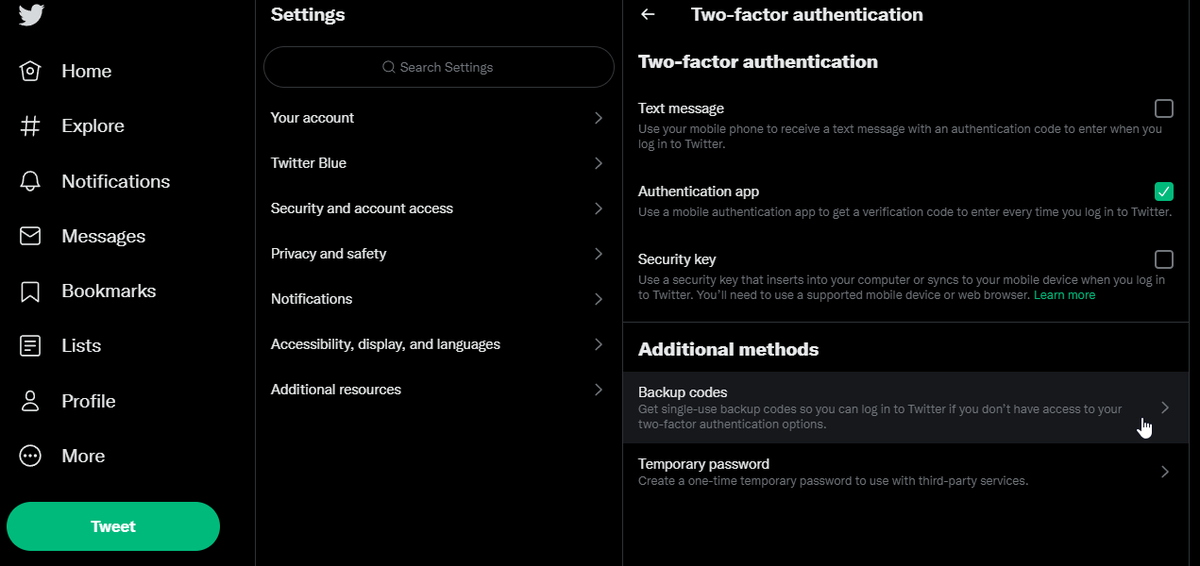

🛡1: Utilizar Two-Factor Authentication

Es el primer paso, el mas simple y fácil de aplicar, que mayor robustez nos dará en el corto plazo. De ser posible, alguno de código abierto.

IMPORTANTE: Guardar los códigos de recuperación de la cuenta. Serán importantes.

🛡2: Códigos de recuperación

Son la última instancia con la que podemos defender nuestra cuenta al haber perdido acceso (Perdidos todos los métodos de recuperación, sin acceso al mail asociado)

Recomendhagov: ni en la nube ni en el escritorio, en un pendrive offline es ideal

🛡3: Contraseñas

Mientras mas larga mejor (that's what she said)

Hoy, mínimo 25 caracteres

Caracteres especiales en el medio, ni al principio ni al final

Método L337 no sirve

Preferiblemente, usar bases de datos locales de código abierto estilo keepass.

📰 Sobre contraseñas podemos hablar largo y tendido, pero el abc es:

🔹 No usar la misma para distintas cuentas (por lo menos en las relevantes, léase mail y redes principales)

🔹 Cambiarlas cada cierta cantidad de tiempo prudencial

🔹 De almacenarlas, localmente siempre

Por esto preferimos usar bases de datos encriptadas:

🔹 Nos permiten tener muchas contraseñas distintas sin recordarlas

🔹 Nos permiten modificarlas rápidamente

🔹 Algunos programas tienen generadores propios y recordatorios de expiración

🔧1: https://haveibeenpwned.com/

Páginas como esta nos permiten saber si nuestras contraseñas fueron filtradas en algun leak conocido masivo. Suelen ser la vulnerabilidad mas fácil de explotar. Si un mail tuyo aparece acá ¡Cambiá tu contraseña urgente!

❓ FAQ 1:

🔸 Aplicaciones como keepass permiten generar la base de datos de una forma super simple. Al ser de código abierto no tiene una app oficial, pero hay varias opciones

🔸 Alcanza con copiar el archivo .kpdb a otro dispositivo para tener la base en mas de un lugar

🔸 Se puede elegir el método de encriptación a utilizar

🔸 El archivo funciona con una clave maestra que debemos recordar (o escribir en un papel bien guardado)

Mañana hablaremos de código abierto. Somos anónimos. Somos legión. Espérennos.

🛡4: Aplicaciones de código abierto

Son aplicaciones creadas por una comunidad, cuyo código es público. El código es el valor de una aplicación, por lo que de este modo no puede venderse ni comprarse. Se puede saber exactamente cómo funciona. Suelen estar orientadas a ser seguras

En definitiva, si es de código abierto generalmente vos controlas tus datos. Si es privada, los datos son de la empresa y ellos los resguardan.

Tus conversaciones de Whatsapp las tiene Meta (Facebook)

Las de aplicaciones como Signal son tuyas.

📰 Tiempos estimados para crackear contraseñas

Entre los métodos más comunes para hackear contraseñas tenemos los ataques de fuerza bruta, que consisten en probar todas las combinaciones posibles hasta dar con la correcta. Estos son tiempos estimados según la longitud

La segunda tabla muestra tiempos un poco mas generosos. Esto se debe a que la comparativa fue utilizando el poder de cálculo de una GeForce GTX 1080 (2016). Tengamos en cuenta que los parámetros de seguridad se actualizan de acuerdo a las capacidades técnicas, entre otras cosas

Para tener en cuenta, la capacidad de tarjetas gráficas un poco mas modernas como las RTX supera hasta siete veces la capacidad de cómputo utilizada para el gráfico. De todos modos también se fueron actualizando las formas de validar contraseñas, por lo que el avance no es lineal

🛡5: Mensajería

Hablemos un poco sobre la seguridad de nuestras conversaciones privadas analizando tablas comparativas entre la seguridad de los servicios de mensajería y los datos que recolectan

Entre las mas comunes, el claro vencedor es Signal. Encripta P2P todas nuestras conversaciones, es de código abierto, los datos también se cifran dentro del dispositivo y es la que menos datos recolecta de sus usuarios

¿Esto quiere decir que sea la mejor alternativa?

Como todo, depende. Hay algunas que son inclusive mejores, pero son de pago. Signal está bancada, entre otros, por Snowden (algún día hablaremos largo y tendido sobre él, merece un hilo propio)

Analicemos sus principales competidores en la región

• Whatsapp es masivo, por su cantidad de usuarios no podemos escaparle, pero podemos elegir que conversaciones tener ahí. No olvidemos que es propiedad de Meta y tuvieron graves problemas de seguridad

•Telegram también posee una gran cantidad de usuarios y recolecta poca información de los mismos, pero (salvo en chats secretos y autodestructivos) no encripta las conversaciones, por lo que tampoco es ideal

⚛ Nuestra recomendación es diversificar, y tener las conversaciones privadas e importantes en servicios que respeten nuestra privacidad y nos den seguridad para poder comunicarnos en paz

🛡2: Encriptación🔑

Lo prometido es deuda, hoy vamos a estar hablando un poco de encriptación.

Es, a grandes rasgos, un método de codificación de datos de modo que sólo las partes autorizadas puedan acceder a los mismos

Demos un ejemplo simple. Queremos decirle "Hola" a alguien, pero no queremos que alguien que intercepte el mensaje pueda leerlo. Si nuestro método es el abecedario mismo, podríamos asignar números a las letras (a=1 b=2 c=3...) y sumar h+a o+b para obtener "Iqñe"

"lqñe" es ilegible para cualquiera que no conozca el método que usamos para encriptar. Este es el cifrado de Cesar, utilizado por el emperador romano para comunicarse con sus generales. De los mas típicos

📰Primero que nada, diferenciemos entre dos tipos de encriptación

🔹Encriptación simétrica

🔹Encriptación con claves públicas

La simétrica es mas rápida, pero menos compleja. Generalmente sólo se encripta con claves públicas cuando es necesario (mas seguro)

En el caso del cifrado Cesar, la encriptación es simétrica, dado que la clave que se usa para encriptar y desencriptar es la misma. En vez de usar el abecedario podríamos tener una frase de encriptación, por ejemplo. La frase sería la clave que encripta y desencripta

Por el otro lado, tenemos el método de claves públicas, en el que la clave de cifrado es pública, pero las de descifrado son privadas. Este método es utilizado por empresas de mensajería. Reconocerán el mensaje "Tus claves de cifrado con XXX se han modificado"

La forma mas simple que se me ocurre de explicar este método es la de la valija. Supongamos que quiero mandar una valija a alguien pero no quiero que nadie mas pueda ver su contenido. Cerraría la valija con un candado y se la enviaría al destinatario. El pondría su candado

Me enviaría de vuelta la valija, yo sacaría mi candado y volvería a enviar la valija por última vez. De esta forma nos aseguramos que el contenido de la misma se mantenga privado.

⚠ Puntos críticos ⚠

🔸 Búsqueda exhaustiva de claves (conociendo el algoritmo base)

🔸 Errores de implementación (ataques laterales)

🔸 Manejo de claves (ciclo de vida)

🔸 Los end-points: Momentos en los que el contenido no está cifrado